Magecartとは?対策完全ガイド|EC担当者が知るべき攻撃手口と今すぐできる防御策

ECサイトを運営する中で、「Magecart(メイジカート)」という言葉を耳にしたことはありませんか。

「なんだかよくわからないけど、サイバー攻撃の一種らしい」「自社のサイトは大丈夫だろうか」と、漠然とした不安を感じている方も多いかもしれません。

Magecart攻撃は、気づかないうちに顧客の大切なクレジットカード情報を盗み出す、非常に巧妙なサイバー攻撃です。

万が一被害に遭えば、金銭的な損失はもちろん、企業の信用を大きく損なう事態になりかねません。

この記事では、セキュリティの専門家ではないWeb担当者の方でも理解できるよう、Magecart攻撃の基本から、今すぐ始められる具体的な対策までを分かりやすく解説します。

- Magecart攻撃とは、ECサイトの決済ページなどからカード情報を盗む「デジタルスキミング」のことです。

- 対策の第一歩は、サイトのソフトウェアを最新に保ち、不要な外部ツールを整理することから始められます。

- より高度で効率的な対策には、専門のセキュリティソリューションの導入が有効です。

この記事を読めば、Magecartの脅威を正しく理解し、自社で何をすべきかの具体的な道筋が見えてくるはずです。

そもそもMagecart(メイジカート)攻撃とは?

Magecart(メイジカート)攻撃は、サイバー攻撃の一種です。

主にECサイトの決済ページなどに不正なプログラム(スクリプト)を埋め込み、顧客が入力したクレジットカード情報などを盗み出す手口を指します。

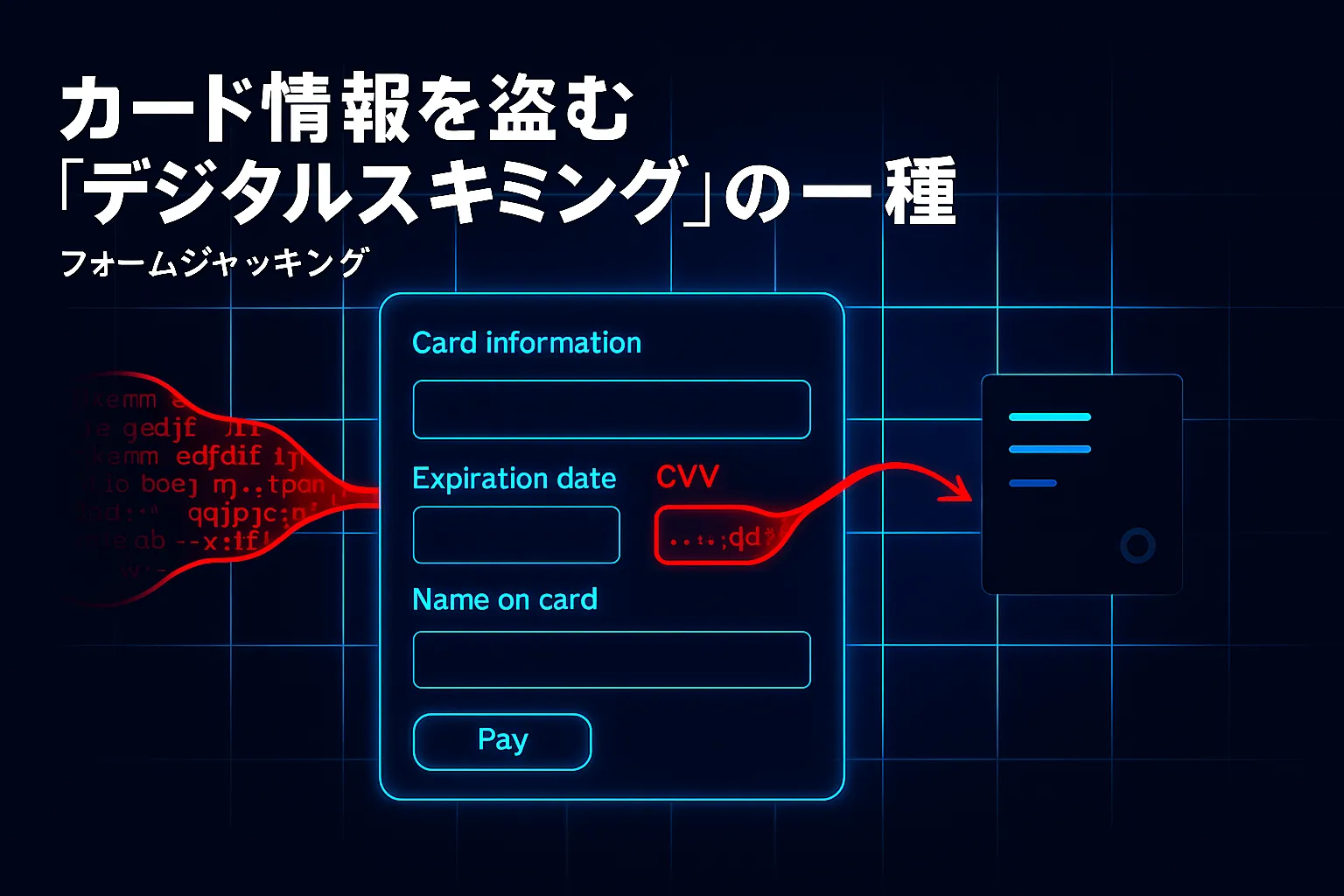

カード情報を盗む「デジタルスキミング」の一種

Magecart攻撃は、よく「デジタルスキミング」とも呼ばれます。

実店舗のATMや決済端末に、カード情報を盗む「スキマー」という装置が取り付けられる手口を聞いたことがあるかもしれません。

デジタルスキミングは、そのオンライン版と考えると分かりやすいでしょう。

攻撃者はECサイトの決済フォームなどに、目に見えない不正なプログラムを仕掛けます。

顧客がカード番号や有効期限、セキュリティコードなどを入力すると、その情報が正規の決済サーバーに送られると同時に、攻撃者のサーバーにも送信されてしまうのです。

この手口の厄介な点は、ユーザーからもサイト運営者からも非常に気づかれにくいことです。

決済自体は正常に完了するため、カード情報が盗まれているとは誰も思わないまま、被害が拡大していきます。

なぜECサイトが狙われる?巧妙化する2つの攻撃手口

なぜMagecart攻撃の標的として、ECサイトが特に狙われやすいのでしょうか。

それは、多くのECサイトが外部の便利なツールを導入していたり、共通のプラットフォームで構築されていたりするためです。

攻撃者は主に、以下の2つの手口でECサイトに侵入します。

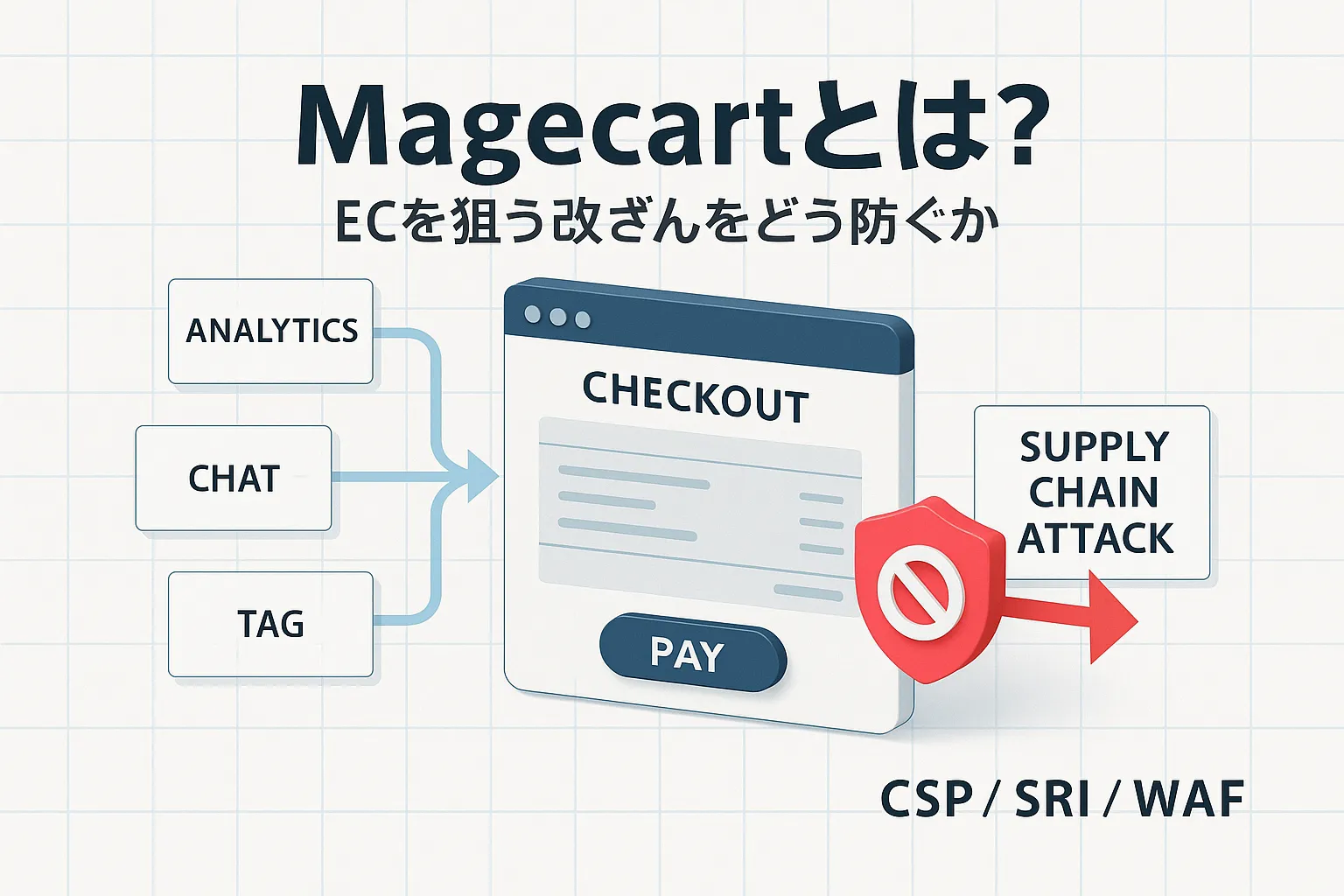

手口1:気づきにくい「サプライチェーン攻撃」

多くのECサイトでは、チャットボットやWeb接客ツール、アクセス解析ツールなど、外部企業が提供する便利なサービス(サードパーティ製スクリプト)を利用しています。

サプライチェーン攻撃は、これらの外部サービス自体を攻撃し、そのプログラムに不正なコードを紛れ込ませる手口です。

自社のサイトが直接攻撃されていなくても、利用している外部サービスが侵害されることで、間接的に自社サイトも攻撃の踏み台にされてしまいます。

信頼して利用しているツールが原因となるため、発見が非常に困難な攻撃です。

【関連記事】サプライチェーン攻撃対策の完全ガイド|何から始める?担当者の不安を解消する具体的ステップ

手口2:サイトの脆弱性を直接狙う攻撃

もう一つは、ECサイトを構築しているプラットフォームやソフトウェアの「脆弱性」を直接狙う手口です。

脆弱性とは、プログラムの設計ミスなどによって生じるセキュリティ上の弱点や欠陥を指します。

これらのプラットフォームや、機能を追加するためのプラグインに脆弱性が見つかると、攻撃者はそこを悪用してサイトに侵入し、不正なプログラムを埋め込みます。

ソフトウェアを常に最新の状態に更新していないサイトは、特に狙われやすくなります。

【関連記事】脆弱性診断はなぜ必要?Web担当者が知るべきリスクと対策、経営層を説得するポイントを解説

Magecart攻撃がもたらす事業への深刻なリスク

Magecart攻撃による被害は、単に「カード情報が漏洩した」という事実だけでは済みません。

企業の存続を揺るがしかねない、深刻な経営リスクにつながる可能性があります。

金銭的損失と信用の失墜

一度Magecart攻撃の被害に遭うと、企業は多岐にわたる損失を被ることになります。

- 損害賠償: 漏洩したカード情報の不正利用によって生じた損害は、顧客に対して賠償責任を負う可能性があります。

- 調査・対策費用: 被害の原因調査や、セキュリティ強化のためのシステム改修に多額の費用がかかります。

- 信用の失墜と顧客離れ: 「カード情報も守れないサイト」という評判が広まれば、顧客の信頼は一気に失墜します。その結果、売上が大幅に減少し、事業の継続が困難になるケースも少なくありません。

- 行政からの罰金: 個人情報保護法などの法令に基づき、監督官庁から罰金や業務改善命令を受ける可能性もあります。

これらのリスクは、企業の規模に関わらず、すべてのEC事業者にとって他人事ではありません。

【他人事ではない】国内外の最新被害事例

Magecart攻撃は、世界中の有名企業を標的にしてきました。

これらの事例は、私たちにとって重要な教訓を与えてくれます。

これらの事例からも分かるように、Magecart攻撃は業界や企業規模を問わず、あらゆるWebサイトにとって現実的な脅威なのです。

まず何から始める?Magecart対策の第一歩

「脅威は分かったけれど、何から手をつければいいのか分からない」と感じる方も多いでしょう。

Magecart対策は、専門家でなくても始められる基本的な対策から、より強固な技術的対策まで、段階的に進めることが可能です。

基本のセキュリティ対策:脆弱性管理とスクリプトの棚卸し

まず取り組むべきなのは、足元のセキュリティを固めることです。

- ソフトウェアのアップデート:

ECサイトで使用しているプラットフォーム(Magento, WordPressなど)やプラグインは、常に最新バージョンにアップデートしましょう。アップデートには、新たに見つかった脆弱性を修正するプログラムが含まれています。 - スクリプトの棚卸し:

自社のWebサイトで現在利用している外部サービス(サードパーティ製スクリプト)をすべてリストアップします。そして、「本当にこのツールは必要か?」「今は使っていないものはないか?」を見直し、不要なものは削除しましょう。利用するツールを最小限に絞ることで、攻撃の侵入口(リスク)を減らすことができます。

この2つは、Magecart対策の基本であり、最も重要な第一歩です。

より強固な防御へ:専門的な技術的対策

基本的な対策に加えて、さらにセキュリティレベルを高めるための技術的な手法も存在します。

これらの設定は専門的な知識を要する場合があるため、開発担当者や外部の専門家と相談しながら進めるのがよいでしょう。

CSP(Content Security Policy):許可したスクリプトのみ実行させる

CSPは、Webサイトに「門番」を設置するような仕組みです。

あらかじめ「このドメインから配信されるスクリプトだけは実行してOK」というルールをサーバーに設定します。

これにより、たとえ攻撃者が不正なスクリプトをサイトに埋め込もうとしても、許可されていないドメインからの実行であるため、ブラウザがブロックしてくれます。

CSP設定の例(HTTPヘッダー)

Content-Security-Policy: script-src 'self' https://example.com;

この例では、自社ドメイン('self')と https://example.com からのスクリプト実行のみを許可しています。

SRI(Subresource Integrity):スクリプトの改ざんを検知する

SRIは、外部から読み込むスクリプトファイルに「指紋認証」を導入するような仕組みです。

外部のスクリプトを読み込む際に、あらかじめ計算しておいたファイルのハッシュ値(指紋のようなもの)を指定します。

もし、配信元でファイルが改ざんされていれば、ハッシュ値が変わるため、ブラウザは読み込みをブロックします。

これにより、信頼しているはずの外部サービスが万が一侵害された場合でも、改ざんされたスクリプトの実行を防ぐことができます。

SRI設定の例(HTMLタグ)

<script src="https://example.com/script.js" integrity="sha384-xxxxxxxxxxxxxxxxxxxxxxxxxx" crossorigin="anonymous"></script>WAF(Web Application Firewall):Webサイトの盾となる

WAFは、Webサイトへの不正な通信を検知・遮断する「盾」の役割を果たします。

Webサイトの脆弱性を狙った攻撃パターンを学習しており、それに合致する通信をブロックすることでサイトを守ります。

ただし、WAFは主にサーバーサイドへの攻撃に強い一方、Magecartのようなクライアントサイド(ユーザーのブラウザ側)で行われる攻撃の検知は限定的です。

そのため、WAFを導入しているからと安心せず、CSPやSRIといった他の対策と組み合わせる「多層防御」の考え方が重要になります。

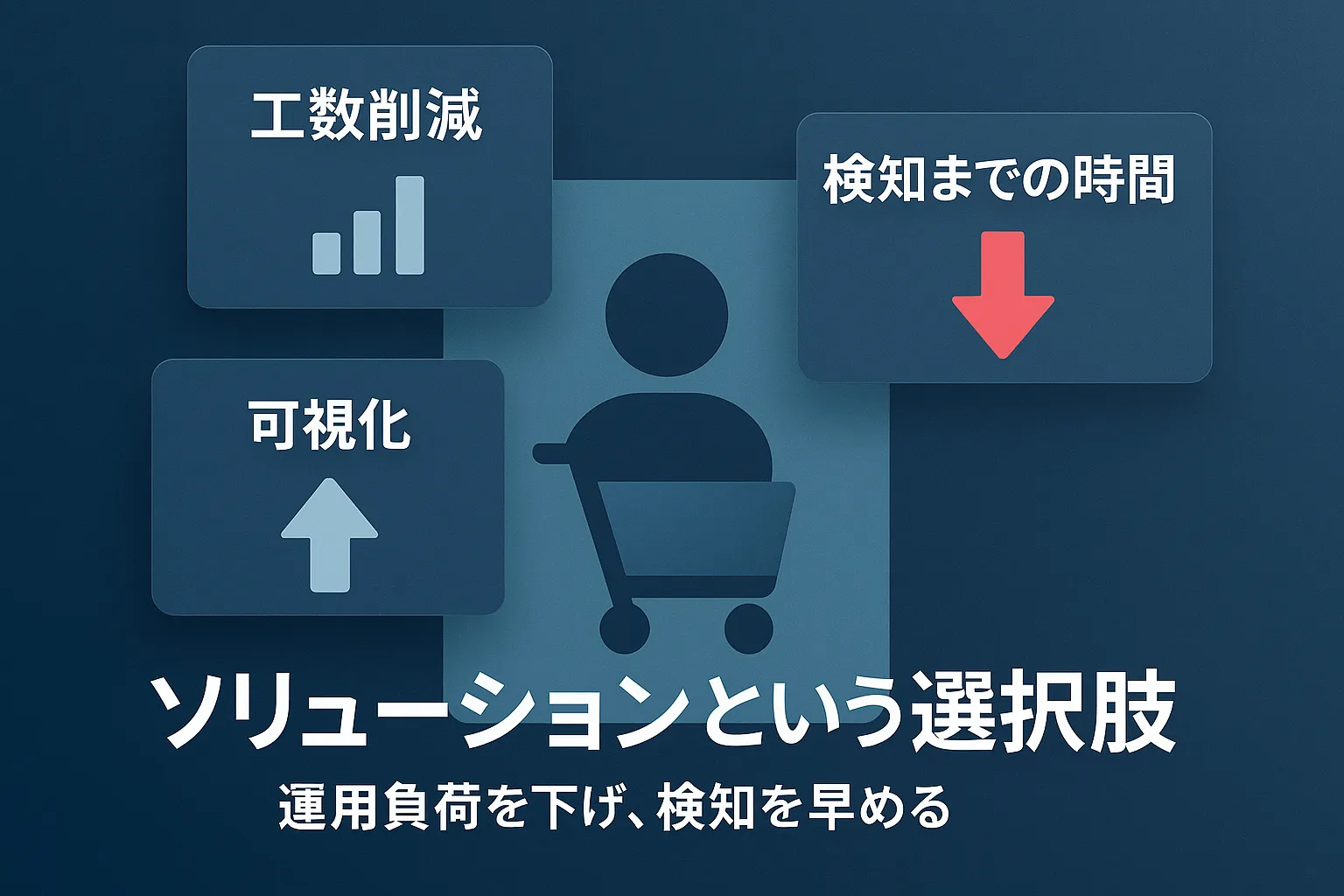

【独自情報】Magecart対策を効率化するソリューションという選択肢

これまで紹介した対策は非常に重要ですが、手動での管理には限界があります。

日々巧妙化する攻撃に自社だけで対応し続けるのは、担当者にとって大きな負担となります。

そこで有効な選択肢となるのが、Magecart対策に特化した専門のセキュリティソリューションです。

これらのツールは、対策の自動化と可視化を実現し、担当者の負担を大幅に軽減します。

クライアントサイドセキュリティツール「Spider AF SiteScan」とは

「Spider AF SiteScan」は、Magecart攻撃をはじめとするクライアントサイドの脅威からWebサイトを守るためのセキュリティSaaSです。

数行のコードをサイトに埋め込むだけで、専門的な知識がなくても高度なセキュリティ対策を始められます。

EC事業者に必須の知識:国際基準「PCI DSS v4.0.1」への準拠

Magecart対策は、単なる自衛策に留まりません。

特にクレジットカード情報を取り扱うEC事業者にとっては、遵守すべき国際的なセキュリティ基準「PCI DSS」への対応という側面も持ち合わせています。

最新バージョンである「PCI DSS v4.0.1」では、Magecart攻撃のようなクライアントサイドの脅威への対策がより明確に求められるようになりました。

【関連記事】PCI DSS v4.0.1とは?アップデートでの変更点や最新基準を徹底解説

新要件「6.4.3」と「11.6.1」で求められるスクリプト管理とは

PCI DSS v4.0.1の中でも、特にMagecart対策と深く関わるのが以下の2つの要件です。

つまり、これまでこの記事で解説してきた「スクリプトの棚卸し」「SRI」「CSP」「専門ツールによる監視」といった対策は、まさにPCI DSSの新しい要件を満たすために不可欠な要素なのです。

コンプライアンスを遵守し、企業の社会的責任を果たす上でも、これらの対策は避けて通れません。

まとめ:顧客と事業を守るために、今すぐ対策を始めよう

Magecart攻撃は、気づきにくく、一度被害に遭うと事業に深刻なダメージを与える脅威です。

しかし、その手口とリスクを正しく理解し、段階的に対策を進めることで、その脅威から自社のECサイトを守ることは十分に可能です。

まずは、ソフトウェアのアップデートとスクリプトの棚卸しという、基本的な対策から始めてください。

それだけでも、サイトのセキュリティレベルは大きく向上します。

そして、さらなる安全性の確保や運用効率の向上を目指すのであれば、「Spider AF SiteScan」のような専門ソリューションの導入を検討することをおすすめします。

顧客の大切な情報を守り、安心して買い物ができる環境を提供することは、EC事業者の最も重要な責務の一つです。

この記事をきっかけに、自社のセキュリティ対策へ、新たな一歩を踏み出しましょう。