Webスキミングの仕組みとは?EC担当者必見!事例から学ぶ手口と最新対策を徹底解説

ECサイトを運営していて、「最近ニュースで見たWebスキミング攻撃、うちのサイトは大丈夫だろうか」と不安に感じていませんか。

実際にタリーズコーヒージャパンの公式アプリが被害に遭うなど、Webスキミングは決して他人事ではない、身近な脅威となっています。

気づかないうちに顧客のクレジットカード情報が盗まれ、企業の信用が大きく損なわれる事態は絶対に避けなければなりません。

この記事を読めば、Webスキミングの巧妙な仕組みから、自社サイトを守るための具体的な対策まで網羅的に理解できます。

- Webスキミングは、サイトに不正なコードを埋め込み、ユーザーが入力した情報を盗む攻撃です。

- 攻撃者はサイトの脆弱性を狙うため、サーバー側だけでなく、ユーザーのブラウザ側(クライアントサイド)の対策が不可欠です。

- WAFやCSPの導入、そして専門ソリューションの活用が、自社と顧客を守るための鍵となります。

Webスキミングとは?気づかれずに情報を盗むサイバー攻撃

Webスキミングとは、Webサイトに不正なJavaScriptコードを埋め込み、訪問したユーザーが入力フォームに打ち込んだ情報を盗み取るサイバー攻撃の一種です。

特にクレジットカード情報や個人情報を狙った攻撃が多く、主にECサイトが標的とされます。

物理的なカードを機械に通して情報を盗む「スキミング」のオンライン版と考えると分かりやすいでしょう。

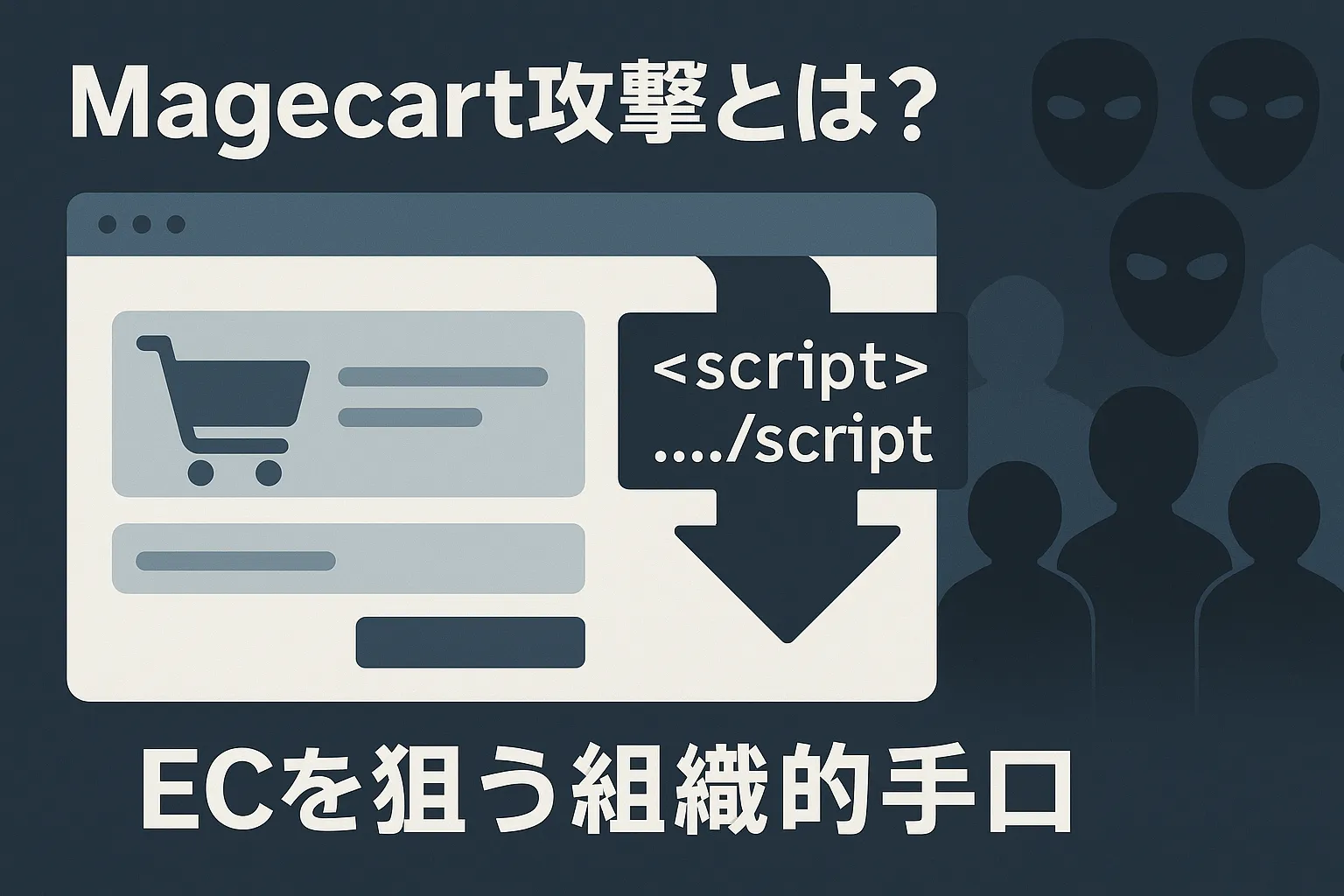

ECサイトを狙う「Magecart(マジェカート)」攻撃との関係

Webスキミング攻撃を仕掛ける攻撃者グループは、総称して「Magecart(マジェカート)」と呼ばれています。

Magecartは特定のグループを指す言葉ではなく、同様の手口を使う複数の犯罪組織の総称です。

このことからも、Webスキミングが一過性の攻撃ではなく、組織化された犯罪として世界中で行われている脅威であることがわかります。

なぜ被害に気づきにくいのか?

Webスキミングの最も厄介な点は、被害に遭っていることに運営者も利用者も気づきにくいことです。

攻撃者はサイトのデザインや機能を一切変更せず、裏側で静かに情報を盗み続けます。

そのため、ユーザーは正常に買い物が完了したように見え、サイト運営者も売上データに異常がないため、長期間にわたって情報漏洩が続くケースが少なくありません。

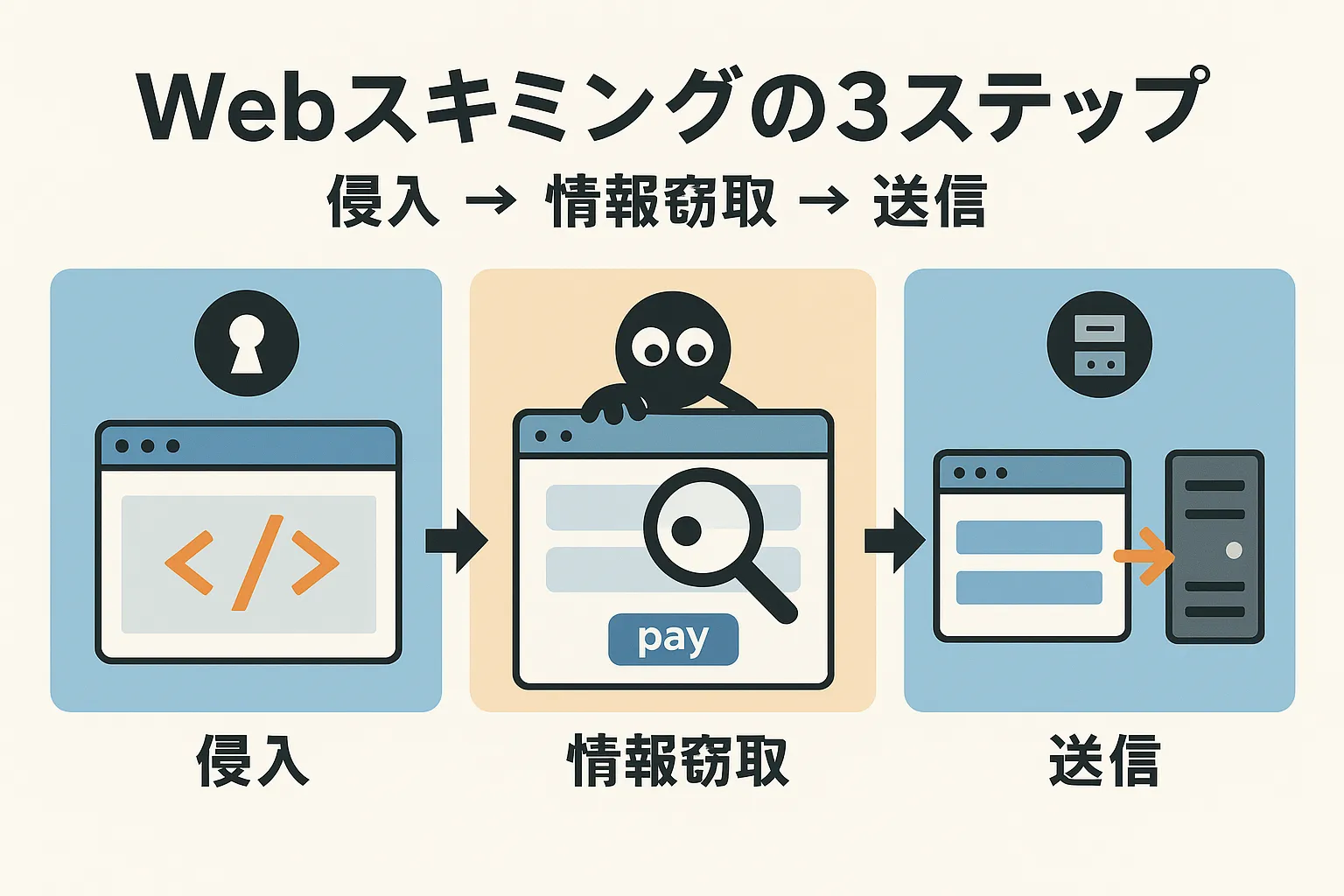

【図解】Webスキミングの仕組みを3ステップで徹底解説

Webスキミング攻撃は、一体どのようなプロセスで行われるのでしょうか。

ここでは、攻撃者がサイトに侵入し、情報を盗んで送信するまでの一連の流れを3つのステップに分けて、図解と共に分かりやすく解説します。

専門的な内容も含まれますが、ECサイトの裏側で何が起こっているのかを具体的にイメージすることが、効果的な対策の第一歩です。

ステップ1:侵入|脆弱性を悪用し不正なJavaScriptコードを挿入

攻撃の始まりは、攻撃者がWebサイトの「脆弱性」と呼ばれるセキュリティ上の弱点を見つけ出し、そこから侵入することです。

侵入に成功した攻撃者は、情報を盗み出すための不正なJavaScriptコードをサイト内にひそかに埋め込みます。

主な侵入経路としては、以下の2つの手法が知られています。

SQLインジェクション

SQLインジェクションは、Webアプリケーションが利用するデータベースを不正に操作する攻撃手法です。

例えば、サイトの検索窓やログインフォームに特殊な文字列(SQL文)を入力することで、データベースを誤作動させます。

これにより、サイトの設定を書き換えたり、不正なスクリプトをデータベース経由でサイトに埋め込んだりすることが可能になります。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、脆弱性のあるサイトの入力フォームなどを利用して、悪意のあるスクリプトを埋め込む攻撃です。

例えば、商品レビューの投稿欄に不正なスクリプトを書き込みます。

他のユーザーがそのレビューページを閲覧すると、ブラウザ上でスクリプトが実行され、情報を盗むコードが動的に挿入されてしまうのです。

ステップ2:情報窃取|入力フォームの情報をリアルタイムで傍受

不正なJavaScriptコードがサイトに埋め込まれると、いよいよ情報窃取の段階に入ります。

このコードは、ユーザーがクレジットカード番号や住所、氏名などの情報を入力フォームに打ち込むのを静かに監視しています。

そして、ユーザーが「購入確定」ボタンなどをクリックした瞬間、その入力内容をすべてリアルタイムで傍受(キャプチャ)します。

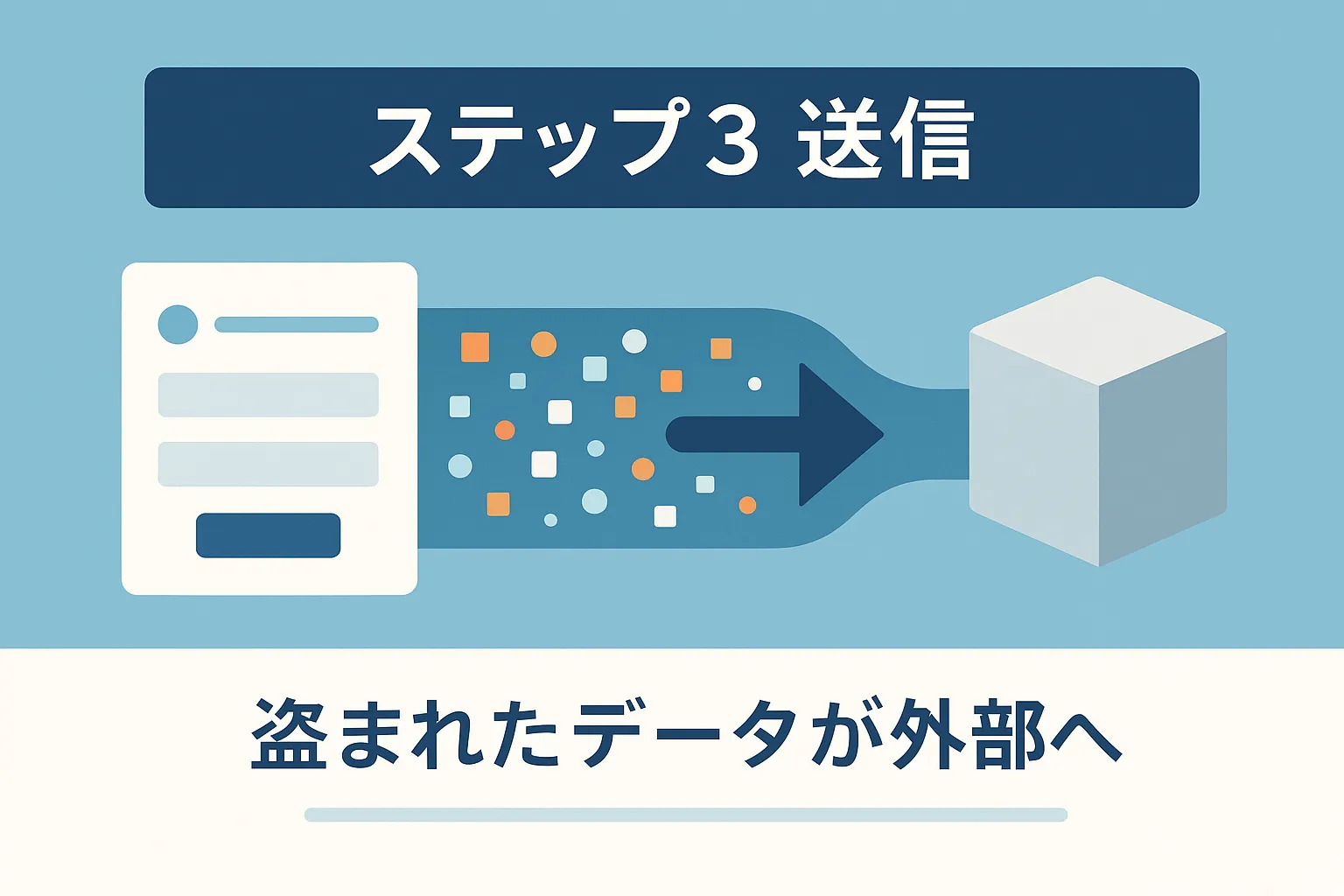

ステップ3:送信|盗んだ情報を攻撃者のサーバーへ転送

最後に、傍受した個人情報やカード情報を、攻撃者があらかじめ用意しておいたサーバーへと送信します。

この通信は、ユーザーやサイト運営者からは見えない裏側で行われるため、気づくことは極めて困難です。

こうして盗まれた情報は、ダークウェブなどで売買されたり、直接不正利用されたりして、金銭的な被害に繋がっていきます。

巧妙化するWebスキミングの主な手口と国内の被害事例

Webスキミングの手口は年々巧妙化しており、攻撃者は様々な方法でサイトの防御をかいくぐろうとします。

ここでは、代表的な2つの攻撃手口と、実際に日本国内で発生した被害事例を紹介します。

他社の事例から学ぶことで、自社が注意すべきポイントがより明確になるはずです。

手口1:ECサイトやWebサーバーの直接改ざん

最も古典的で直接的な手口が、ECサイトのシステムやサーバー自体に不正アクセスし、コードを直接改ざんする方法です。

脆弱性を突いて管理者権限を奪取し、決済ページなどのHTMLファイルに不正なスクリプトを直接書き込みます。

事例:2024年10月、タリーズコーヒージャパンは自社の『タリーズ オンラインストア』でペイメントアプリケーションの改ざんによるクレジットカード情報漏えいの可能性(52,958件)を公表しました。。

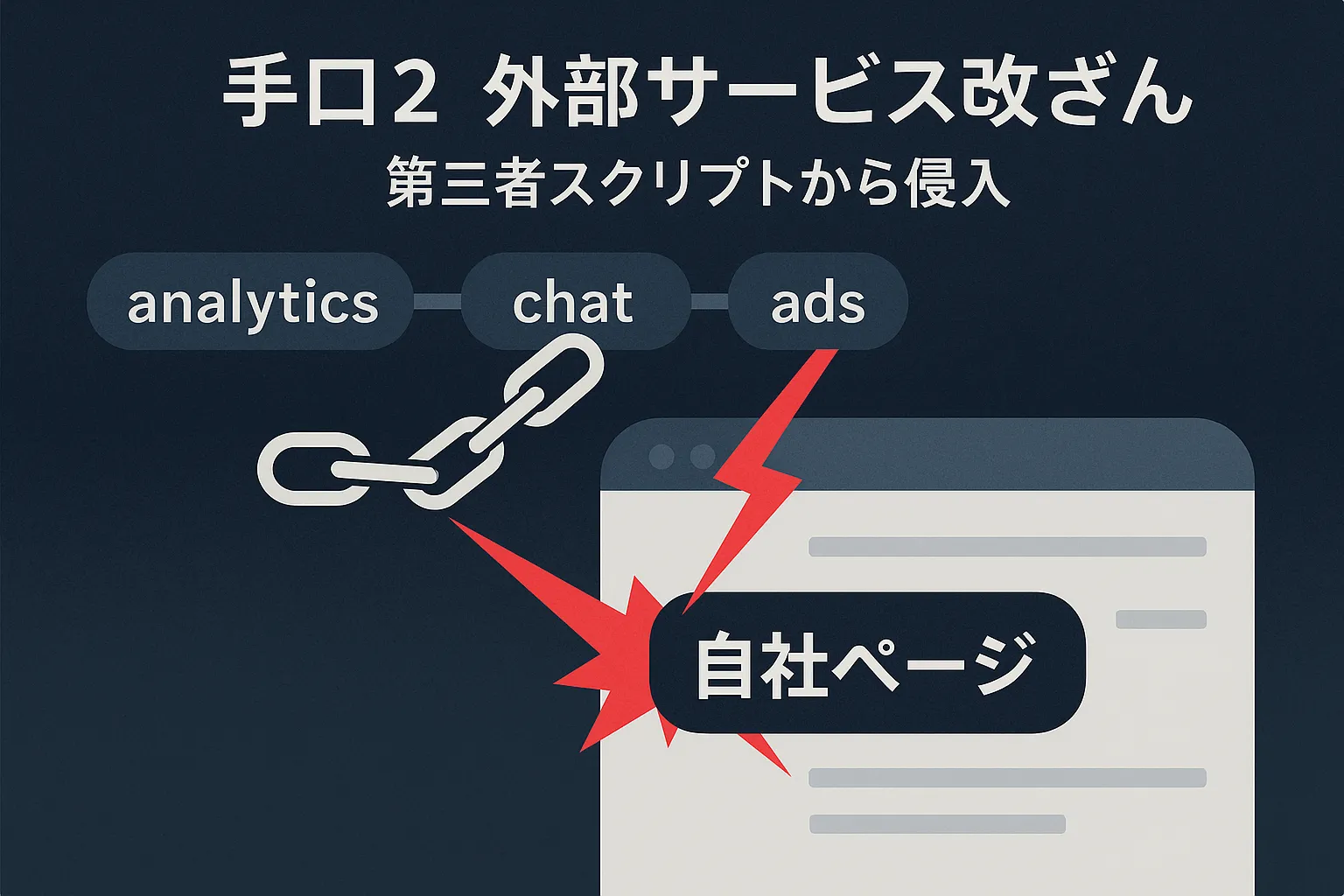

手口2:利用している外部サービス(サードパーティスクリプト)の改ざん

自社サイトのセキュリティが強固でも安心はできません。

サイトに導入しているWeb接客ツール、アクセス解析、広告配信サービスといった外部のサービス(サードパーティスクリプト)が改ざんされ、そこから不正なコードが自社サイトに配信される手口です。

これは「サプライチェーン攻撃」の一種であり、自社では管理が難しいため非常に厄介な攻撃と言えます。

Webスキミングがもたらす企業と利用者双方の深刻な被害

Webスキミング攻撃が成功すると、その被害は甚大なものになります。被害は情報を盗まれた利用者個人にとどまらず、サイトを運営する企業にも事業の根幹を揺るがしかねない深刻なダメージを与えます。

ここでは、企業側と利用者側、それぞれの視点から具体的な被害内容を見ていきましょう。

企業が被る被害:信用の失墜、損害賠償、事業停止リスク

企業が被る被害は、単なる金銭的損失だけではありません。顧客からの信頼を失うことが、最も大きなダメージとなります。

一度失った信頼を回復するには、長い時間と多大なコストがかかります。

利用者が被る被害:クレジットカードの不正利用、個人情報の売買

利用者側が被る最も直接的な被害は、クレジットカードの不正利用です。身に覚えのない請求が届き、金銭的な被害を受ける可能性があります。

さらに、氏名、住所、電話番号、メールアドレスといった個人情報も盗まれるため、これらの情報がダークウェブなどで売買され、別の詐欺やなりすまし犯罪に悪用される二次被害のリスクにも晒されます。

【事業者向け】自社サイトを守るための具体的なWebスキミング対策

ここまで解説してきたWebスキミングの脅威から、自社サイトと大切な顧客情報を守るためには、多層的な防御策を講じることが不可欠です。

攻撃者の「侵入」を防ぐサーバーサイド対策と、万が一侵入されても情報の「窃取・送信」を防ぐクライアントサイド対策、この両面からのアプローチが重要になります。

入り口を守る:サーバーサイドの基本的なセキュリティ対策

まずは、攻撃者をサイトに入らせないための基本的な防御策です。

これらはWebサイトを運営する上での土台となるセキュリティ対策と言えます。

WAF(Web Application Firewall)の導入

WAFは、Webアプリケーションへの不正な通信や攻撃を検知し、ブロックするセキュリティシステムです。

SQLインジェクションやXSSといった、不正コードを埋め込むための攻撃を入り口で防ぐ効果が期待できます。

CSP(Content Security Policy)の設定

CSPは、Webサイトが読み込めるリソース(スクリプトや画像など)の提供元を、あらかじめ信頼できるドメインだけに制限する仕組みです。

万が一、攻撃者が不正なスクリプトを埋め込んでも、そのスクリプトが想定外のドメインから読み込まれようとするため、ブラウザが実行をブロックしてくれます。

ソフトウェアの定期的なアップデートと脆弱性診断

ECサイトを構築しているCMS(コンテンツ管理システム)やプラグイン、サーバーのOSなどは、常に最新の状態に保つことが重要です。

古いバージョンのまま放置すると、既知の脆弱性を攻撃者に悪用される原因となります。

また、定期的に脆弱性診断を実施し、自社サイトに潜むセキュリティホールを早期に発見・修正することも不可欠です。

情報の出口を守る:クライアントサイドのセキュリティ強化【重要】

サーバーサイドの対策を固めても、巧妙化する攻撃を100%防ぐことは困難です。

特に、外部サービス経由の攻撃はサーバー側では検知できません。

そこで重要になるのが、万が一不正なスクリプトが実行されても、ユーザーのブラウザ側(クライアントサイド)で情報漏洩を防ぐ対策です。

JavaScriptの整合性監視(SRI)とサードパーティスクリプト管理

Webサイトで読み込んでいるJavaScriptファイルが、意図せず改ざんされていないかを常に監視することが重要です。

また、サイトに導入している外部サービス(サードパーティスクリプト)を定期的に棚卸しし、本当に必要か、信頼できる提供元かを確認・管理する体制を整えましょう。

PCI DSS 4.0で義務化された要件とは?

クレジットカード業界の国際的なセキュリティ基準である「PCI DSS」は、2024年3月にバージョン4.0への移行が完了しました。

この最新版では、新たにクライアントサイドのセキュリティが要件として強化されています。

具体的には、決済ページで実行されるすべてのスクリプトを管理し、不正な変更がないかを検知する仕組みを導入することが求められます。

【独自情報】専門ソリューションで対策を自動化・高度化する

WAFやCSP、手動でのスクリプト管理だけでは、巧妙化・多様化するクライアントサイドの攻撃を完全に防ぐことは困難です。そこで有効なのが、クライアントサイドのセキュリティに特化した専門ソリューションの導入です。

これらのツールは、対策の自動化と高度化を実現し、セキュリティ担当者の負担を大幅に軽減します。

クライアントサイド対策ツール「Spider AF SiteScan」の強み

弊社の「Spider AF SiteScan」は、従来のWAFなどでは防ぎきれないクライアントサイドのリスクに特化したソリューションです。

サイトで実行されるすべてのJavaScriptをリアルタイムで監視し、不正なコードや不審な挙動を即座に検知・ブロックします。

さらに、PCI DSS 4.0の要件にも対応しており、セキュリティ強化とコンプライアンス遵守を同時に実現します。

【利用者向け】Webスキミング被害に遭わないための自衛策

ECサイト運営者だけでなく、オンラインで買い物をするすべての利用者が、自らの情報を守るためにできる対策もあります。

ここでは、一般の利用者がWebスキミングの被害に遭わないための、簡単な自衛策を紹介します。

安全なサイトか確認する3つのポイント

決済情報を入力する前に、利用しているサイトが安全かどうかを簡単に確認する習慣をつけましょう。

- URLが「https://」で始まるか確認する: 「s」は通信が暗号化されている証拠です。

- 公式サイトか確認する: メールや広告のリンクからアクセスする際は、URLが本物かよく確認しましょう。

- 不審な入力フォームに注意する: デザインが崩れていたり、不自然な日本語が使われていたりする場合は注意が必要です。

クレジットカードの利用明細を定期的に確認する

被害を早期に発見するために、クレジットカードの利用明細をこまめにチェックすることが最も効果的です。スマートフォンアプリなどを活用し、利用通知がすぐに届く設定にしておくことをお勧めします。

万が一、身に覚えのない請求を見つけた場合は、すぐにクレジットカード会社に連絡してください。

まとめ:Webスキミング対策はサーバーとクライアントの両面から

この記事では、Webスキミングの仕組みから具体的な手口、そして事業者と利用者が取るべき対策について詳しく解説しました。

最後に、本記事の重要なポイントを振り返ります。

- Webスキミングは、サイトの脆弱性を利用して不正なスクリプトを埋め込み、入力された情報を盗む攻撃です。

- 攻撃は非常に巧妙で、運営者も利用者も被害に気づきにくいという特徴があります。

- 対策は、WAFなどの「サーバーサイド対策」と、スクリプト監視などの「クライアントサイド対策」の両面からアプローチすることが不可欠です。

- 特にPCI DSS 4.0で要件化されたクライアントサイドのセキュリティ強化は、今後のECサイト運営において必須となります。

Webスキミングは、すべてのEC事業者にとって深刻な経営リスクです。

本記事を参考に、自社サイトのセキュリティ体制を今一度見直し、顧客が安心して利用できる環境を構築するための一歩を踏み出してください。